La empresa Assurance Wireless de Virgin Mobile, operador de telefonía móvil financiado por el gobierno de Estados Unidos para ofrecer teléfonos a precios reducidos a través del programa Lifeline Assistance, está comercializando un móvil con 2 aplicaciones malware instaladas de fábrica. Se trata del smartphones UMX U686L, un smartphone que comercializa a solo 35 dólares bajo ese programa de ayuda.

El descubrimiento fue realizado por la conocida empresa de seguridad Malwarebytes y lo peor de todo es que estos dos malwares no se pueden eliminar.

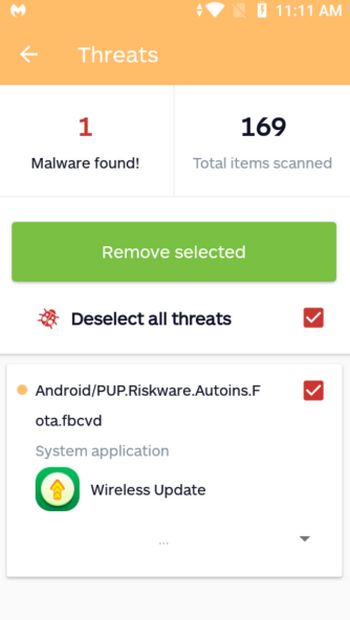

una de las aplicaciones es la llamada Wireless Update, la cual en teoría permite la actualización del sistema operativo Android, pero esta aplicación también permite la instalación de otras aplicaciones sin el consentimiento del usuario. Esta aplicación fue detectada como Android/PUP.Riskware.Autoins.Fota.fbcvd y de acuerdo a Malwarebytes es una variante de Adups, creada por una empresa de China que hace poco descubrieron que estaba recolectando datos de usuarios sin su consentimiento. Además esta empresa también creaba backdoors para dispositivos móviles y desarrollaba instaladores automáticos de aplicaciones.

Antes de publicar su descubrimiento, la empresa Malwarebytes denunció el problema a Assurance Wireless, pero nunca recibieron una respuesta, por lo que la empresa de seguridad decidió que finalmente debía denunciar el problema públicamente.

Malwarebytes en su blog señala lo siguiente,

Desde el momento en que inicia sesión en el dispositivo móvil, Wireless Update inicia la instalación automática de aplicaciones. Para repetir: no se ha obtenido el consentimiento del usuario para hacerlo, no hay botones para hacer clic para aceptar las instalaciones, solo instala las aplicaciones por sí mismo. Si bien las aplicaciones que instala inicialmente están limpias y libres de malware, es importante tener en cuenta que estas aplicaciones se agregan al dispositivo con cero notificaciones o permisos requeridos por el usuario. Esto abre la posibilidad de que el malware se instale sin saberlo en una actualización futura de cualquiera de las aplicaciones agregadas por Wireless Update en cualquier momento.

La otra aplicación malware es la misma aplicación de Configuración del dispositivo que Malwarebytes detectó como Android/Trojan.Dropper.Agent.UMX. El problema es que si se elimina esta aplicación, no se pueden realizar cambios al sistema.

Este malware comparte las mismas características que otras variantes de conocidos troyanos. Entre esas características tenemos los mismos nombres de servicio y recibidor, el primero tiene un nombre que termina con ALAJobService y el segundo ALReceiver. La empresa de seguridad señala que si bien estos nombres son muy genéricos para hacer una relación sólida con los troyanos, lo que no da lugar a dudas es que el código es casi idéntico, solo los nombres de variables en el código no son iguales. También comentan que la variante más perceptible de este malware utiliza caracteres chinos para nombres de variables, por lo que suponen el malware también es originado en China.

De por sí muchas veces utilizar terminales muy baratos traen consigo problemas similares, con software que muchas veces es de origen muy dudoso, pero en este caso es algo insólito que estos teléfonos provengan de un programa financiado por el gobierno de Estados Unidos.

por

por