Kobalos, es un nuevo malware recientemente descubierto por la firma de seguridad informática ESET, el cual ataca, entre otros servidores, a clústeres de ordenadores de alto rendimiento, mejor conocidos como supercomputadores. Junto con el equipo de seguridad del CERN y otras organizaciones, ESET estuvo trabajando para mitigar los ataques contra redes de investigación científica.

Este nuevo malware Kobalos es del tipo backdoor, el cual incluye comandos que permiten ocultar la intención de los atacantes y de acuerdo a Marc-Etienne Léveillé, del equipo de investigación de ESET, este malware posee un nivel de sofisticación como muy pocos entre los malwares dirigidos a sistemas Linux.

Según Léveillé, el nombre lo decidieron recordando a los kobalos griegos, que eran «pequeñas criaturas traviesas aficionadas a engañar a los mortales«.

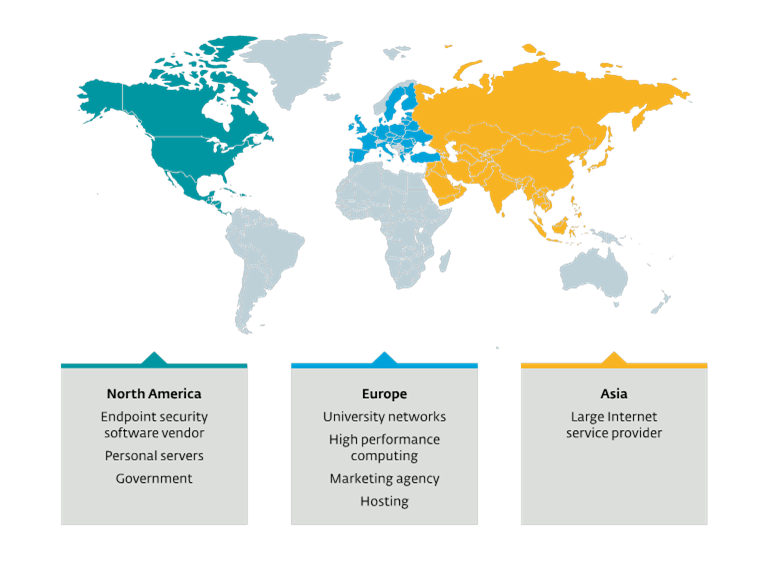

Los objetivos principales de Kobalos hasta el momento incluyen varias organizaciones y empresas importantes como uno de los más grandes proveedores del servicio de Internet en Asia. También entre los objetivos de los cibercriminales se encuentran un proveedor de seguridad de Estados Unidos y varios servidores privados. Todas estas organizaciones y empresas fueron notificadas por la empresa de seguridad para que tomen las medidas necesarias para mitigar esta amenaza.

Malware Pequeño Pero Muy Sofisticado

Con técnicas de ingeniería inversa, los investigadores de ESET pudieron descubrir una estructura muy compleja y todo a pesar de ser pequeño. Además también descubrieron que se puede portar a diferente sistemas operativos como Linux, BSD, Solaris y de acuerdo a ESET probablemente también se pueda portar a AIX y WIndows.

Léveillé también comentó que “Kobalos simplemente consigue acceso remoto al sistema de archivos, otorga la posibilidad de iniciar sesiones en varias terminales y permite conexiones mediante proxy con otros servidores infectados por el propio Kobalos”.

Luego de comprometer a un servidor, este puede convertirse en un servidor del tipo mando y control, todo con el envío de un simple comando. Además y como la dirección IP y los puertos que utiliza el servidor convertido están codificados dentro del ejecutable, los cibercriminales pueden generar nuevas instancias del malware para que utilicen el nuevo servidor convertido.

Pero eso no es todo, una vez comprometidos los servidores, el malware modifica el cliente SSH lo que permite a los cibercriminales poder robar credenciales de los usuarios, que pueden servir para instalar Kobalos en otros servidores.

ESET informa que la forma para mitigar la amenaza de este malware es configurar autenticación de doble factor para poder conectarse con los servidores SSH.

por

por