Aprovechándose de la técnica conocida como esteganografía, los desarrolladores del conocido malware LokiBot ocultaron el código del mismo en imágenes.

Como muchos de ustedes conocen la esteganografía es utilizada para ocultar mensajes o códigos dentro de ficheros de imágenes, audio, vídeo y en otros.

Quien descubrió el código de LokiBot oculto en imágenes fue un equipo de investigadores de la firma de seguridad Trend Micro compuesto por Miguel Ang, Erika Mendoza y Jay Yaneza.

Esto ya se había visto hace poco tiempo atrás en campañas que mostraban el código binario cifrado de LokiBot oculto en ficheros de imágenes del tipo PNG que vienen en adjuntos de email lanzados en ataques de phishing.

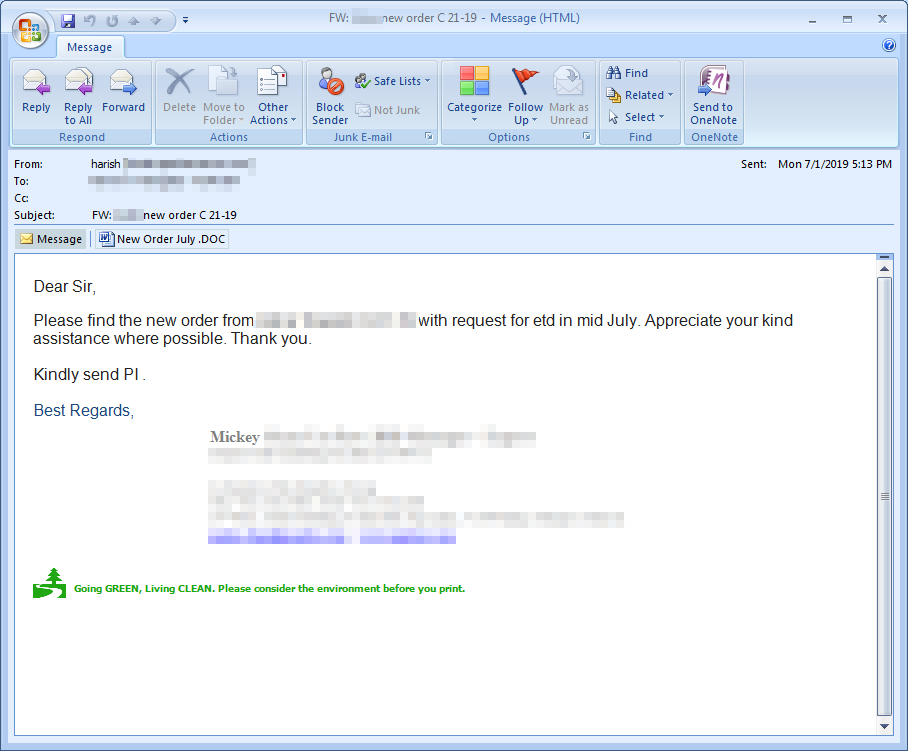

Ahora el ataque detectado por Trend Micro fue enviado a través de un email a una empresa del sudeste de Asia. Ese email incluía un fichero del procesador de palabras Microsoft Word (fichero del tipo .doc) que a su vez incluía una hoja de cálculo Microsoft Excel 97-2003 y un fichero llamado packaje.json.

Abriendo el documento inmediatamente mostraría una hoja de cálculo de Microsoft Excel, que a su vez ejecutaría código de macro VBS incrustado en la hoja de cálculo, que instala en una carpeta temporal el malware como fichero ejecutable del tipo .exe junto con una imagen del tipo .jpg que incluye el código de LokiBot. La imagen de acuerdo investigadores es real.

El proceso paso a paso lo pueden ver en el artículo del anuncio en el blog de Trend Micro.

Los investigadores también descubrieron que el mismo email fue enviado al menos a otras 55 direcciones de email de otras organizaciones, por lo que el anterior no fue un incidente único y no sería extraño que en cualquier momento los creadores de este malware lanzaran ataques similares a gran escala.

por

por