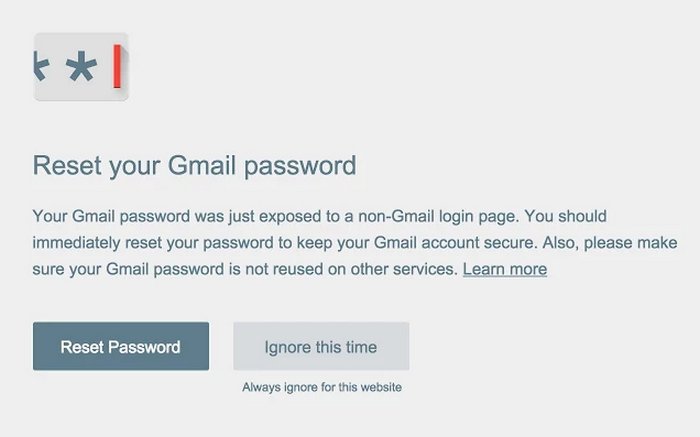

El miércoles les comentaba sobre el lanzamiento de una nueva extensión para Chrome llamada Password Alert, desarrollada por Google con el objetivo de notificar al usuario en caso de un ataque de Phishing a través de una página falsa. En la notificación a través de una ventana emergente, Google le indica al usuario que su contraseña fue expuesta a un sitio que no es de Google y lo invita a cambiar la contraseña de Google o en caso de estar seguro de que ese sitio es el correcto y utiliza la misma contraseña que usa en Google, ignorar la notificación.

A poco menos de 24 horas del lanzamiento, el investigador en seguridad informática del Grupo Urity del Reino Unido, Paul Moore, logró pasar los controles de la extensión a través de un simple script que no tiene más de 7 líneas de código. Lo que hace es script es correr cada 5 milisegundos, buscando por la página de la notificación y cuando la encuentra la elimina, o sea la extensión funciona bien, pero el usuario no llega a ver la notificación de Password Alert.

Poco tiempo después Google lanzó una actualización que arreglaba la vulnerabilidad, pero a las pocas horas el mismo investigador, con un script de solo 3 líneas de código, vuelve a pasar los controles de la extensión y si bien no es tan eficaz como en la versión anterior, Paul Moore indica que se tiene éxito en el 90% de los intentos, solo no es efectivo cuando el usuario escribe la contraseña muy lentamente.

En este segundo caso el script refresca la página del navegador cada vez que el usuario ingresa un carácter de la contraseña, eso causa que el navegador piense que el usuario solo ingresó el primer carácter de la contraseña, por lo que la notificación nunca aparece en pantalla.

por

por