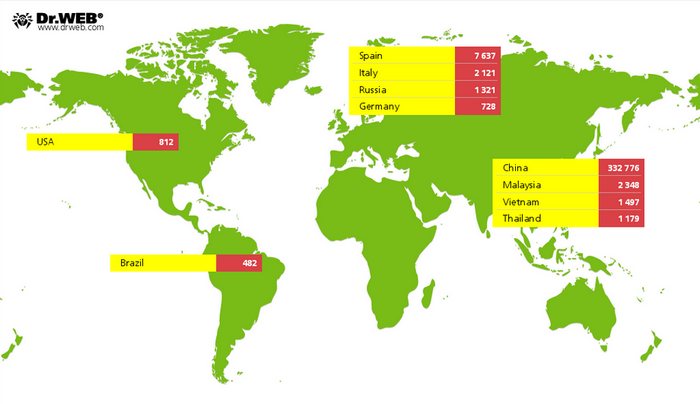

Según reporta la empresa de seguridad Dr. Web, el primer bootkit detectado en Android, ya infectó 350.000 terminales, la mayoría de China, pero también comenzó a propagarse en otros países como en España, en donde ya atacó 7.000 terminales.

Este troyano, denominado Android.Oldboot, reside en la memoria del smartphone y se ejecuta por si solo, cuando se carga el sistema operativo, actuando como bootkit, lo que hace mucho más difícil la erradicación total del mismo.

A continuación tienen el mapa que muestra los países y la cantidad de terminales infectados,

Según describen en el blog de Dr. Web, el dispositivo es infectado instalando uno de sus componentes, Android.Oldboot.1 (Librería del troyano imei_chk) en la partición de booteo y modificando el script de inicio responsable de la inicialización de componentes del sistema operativo. Cuando el terminal se inicia, el script modificado carga el código que será responsable de extraer dos ficheros llamados libgooglekernel.so (Android.Oldboot.2) y GoogleKernel.apk (Android.Oldboot.1.origin), que instala en /system/lib y /system/app. De esta manera parte del troyano trabaja como una aplicación típica, la cual utiliza la librería libgooglekernel.so para conectarse a un servidor remoto y recibir comandos que pueden descargar, instalar o borrar ciertas aplicaciones.

El problema es que si esos componentes instalados luego del booteo son borrados, Android.Oldboot.1 sigue en el área de memoria protegida y volverá a instalar el malware en el próximo inicio del terminal..

El modo de infección es instalar una versión del firmware modificada, que incluye el troyano, por lo que Dr. Web recomienda que tengan cuidado al comprar terminales de origen desconocido y no utilizar imágenes del sistema operativo de fuentes no confiables.

Fuente | Dr. Web Blog

por

por