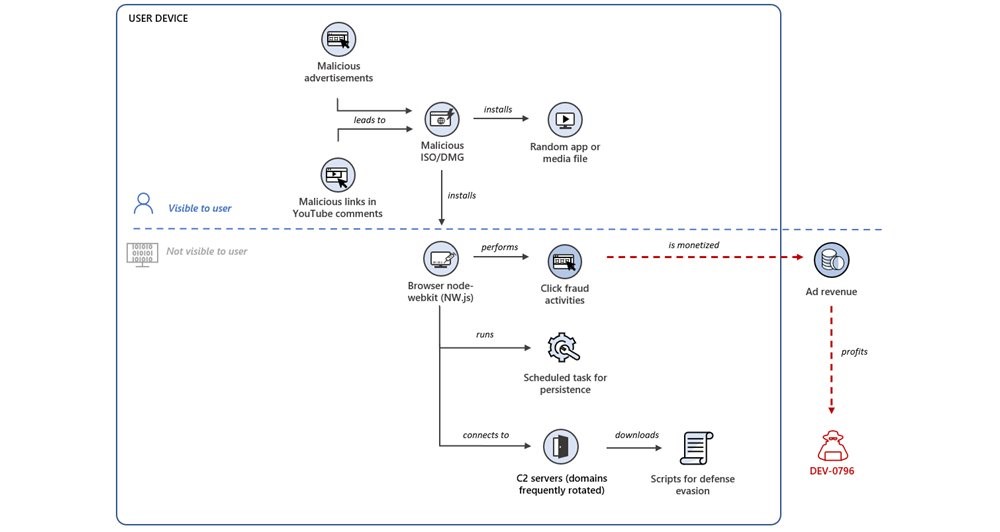

Investigadores de Microsoft Security Intelligence están rastreando una nueva campaña de fraude de clics que está teniendo un gran alcance, la cual genera dinero gracias a los clics de los desprevenidos usuarios. Este ataque es atribuido a un actor de amenazas rastreado como DEV-0796.

Los atacantes utilizan un webkit de nodo (NW.js) de navegador o una extensión de navegador maliciosa instalada en secreto en los dispositivos.

Cuando las víctimas hacen clic en avisos comerciales engañosos o en enlaces en los comentarios de YouTube, esto provoca la descarga de un fichero ISO que aparenta ofrecer trucos para juegos. Luego de la descarga, cuando el usuario hace clic en el fichero ISO, este instala en forma automática el webkit o extensión, el cual es el componente necesario para que el atacante logre su cometido.

Microsoft también señala en su cuenta de Seguridad de Microsoft en Twitter que también han detectado ficheros DMG por lo que el ataque es multiplataforma.

También a través de otros tweets posteriores al anuncio de este ataque, la empresa de Redmond señala lo siguiente:

«Para protegerse contra esta amenaza, Microsoft recomienda encarecidamente a los clientes activar la protección PUA para bloquear la instalación de programas maliciosos y no deseados, y usar Defender SmartScreen para bloquear el acceso a sitios de descarga maliciosos y servidores controlados por atacantes.

Los clientes de Microsoft 365 Defender también pueden consultar el artículo de análisis de amenazas que publicamos sobre esta amenaza. El informe contiene detalles técnicos, IOC, orientación de mitigación y consultas de búsqueda que pueden permitir a las organizaciones ubicar y responder a actividades relacionadas«.

por

por