La semana pasada, un día antes de que lanzarán la última versión WordPress 4.2, Automattic lanzó la versión 4.1.2 con un arreglo de una grave falla de seguridad y ahora, a pocos días de haberse lanzado la última versión, reportan dos nuevas vulnerabilidades similares, del tipo XSS (Cross-site scripting) almacenado, la cual permite a un atacante inyectar JavaScript.

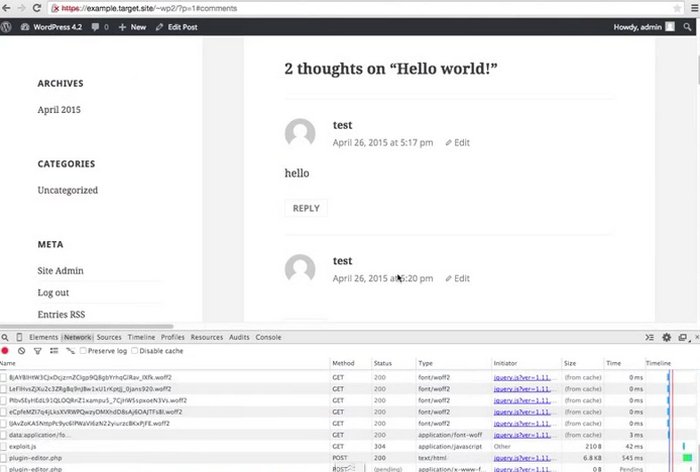

De acuerdo a lo reportado por el investigador en seguridad informática Jouko Pynnönen de Klikki.fi, las versiones actuales de WordPress permiten que un atacante no autenticado, pueda inyectar JavaScript en los comentarios. El script no se activa hasta que el comentario es visto por el administrador que ha iniciado sesión.

En la configuración por defecto, el atacante aprovecha la vulnerabilidad y puede ejecutar código arbitrario en el servidor a través de los editores de plugins y temas. Alternativamente puede realizar cualquier tarea que pueda realizar un administrador conectado o sea podría crear usuarios, administradores, cambiar la contraseña del administrados o cualquier otra cosa.

Hasta ahora WordPress no ha publicado un patch que solucione el problema y solo resta esperar, por lo que quizás una buena precaución es moderar todos los comentarios hasta que lancen el arreglo de esta vulnerabilidad, ya que según Klikki, aparentemente el script no se ejecuta si el mensaje no se publica y solo es visto por el administrador en el panel de administración.

Actualizado: a los pocos minutos de publicar este post, WordPress lanzó la versión 4.2.1 que soluciona estas vulnerabilidades, así que lo recomendado es que actualicen a esa versión!

El siguiente vídeo muestra una prueba de concepto creada por el investigador,

Vía | Ars Technica

por

por