La semana pasada Google lanzó un parche para arreglar la grave vulnerabilidad que permite ejecutar código malicioso en más de 950 millones de terminales Android a través de un mensaje de texto.

Ahora, a una semana del lanzamiento del parche y luego de 6 días de haber informado a Google que ese patch no funciona y que la vulnerabilidad se puede seguir explotando, los investigadores Jordan Gruskovnjak y Aaron Portnoy, de la firma de seguridad Exodus Intelligence, decidieron comunicarlo públicamente a través de un artículo en el blog de esa empresa.

De acuerdo a los investigadores el público cree que el parche los protege pero en realidad no lo hace y aún habiendo notificado a Google del problema, este sigue distribuyendo el parche vía actualización OTA (Over the Air).

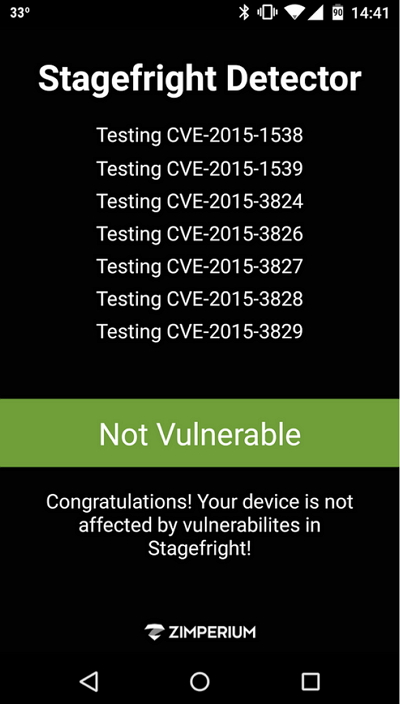

En el blog también comentan que la app Stagefright Detector, desarrollada por Zimperium (quienes descubrieron la vulnerabilidad en Abril pasado), cuando reporta que el terminal no está afectado por vulnerabilidades en Stagefright, en realidad si está afectado, conduciendo a una falsa sensación de seguridad entre los usuarios.

por

por